Настройте службу Azure Active Directory, ADFS или Keycloak, а затем подготовьте данные для интеграции со СБИС. Она позволит авторизоваться в мобильном приложении СБИС с помощью корпоративных учетных записей.

Azure Active Directory

Azure Active Directory

ADFS 4.0

ADFS 4.0

Keycloak

Keycloak

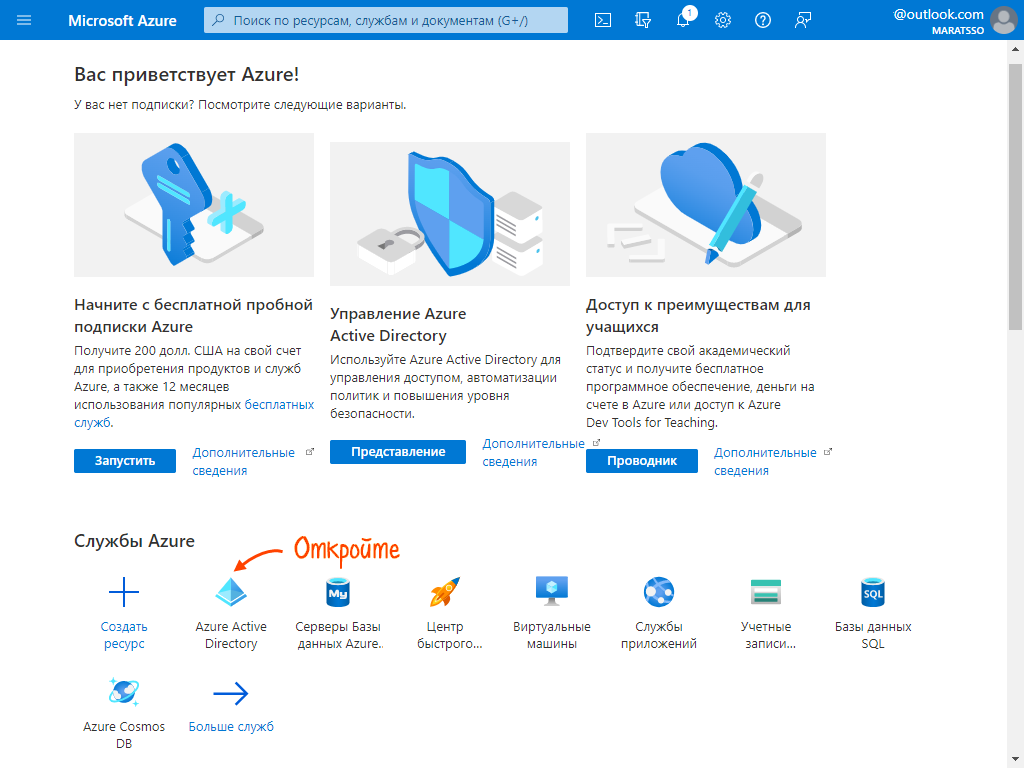

- Откройте портал Azure Active Directory.

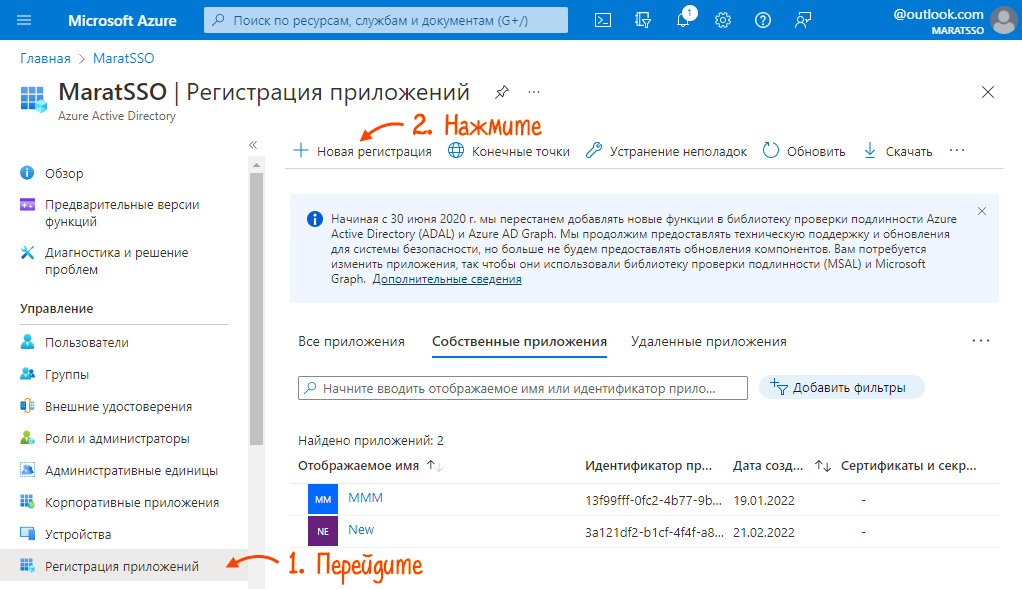

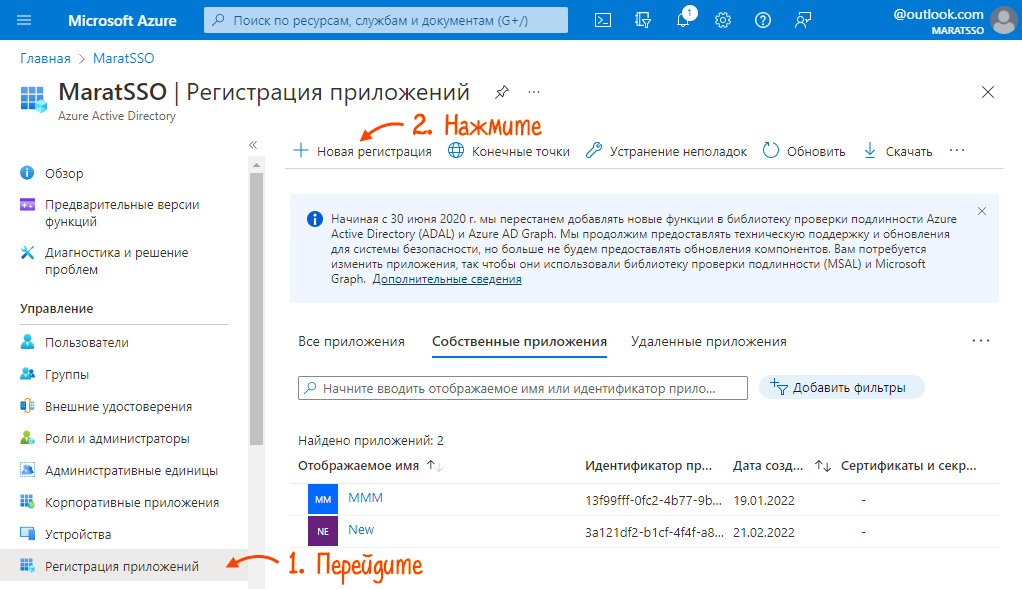

- Перейдите в раздел «Регистрация приложений» и нажмите «+ Новая регистрация».

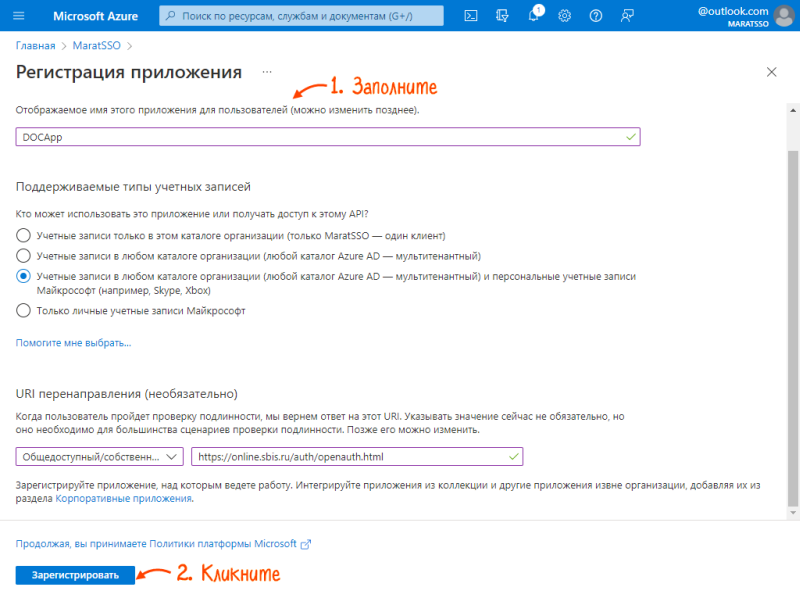

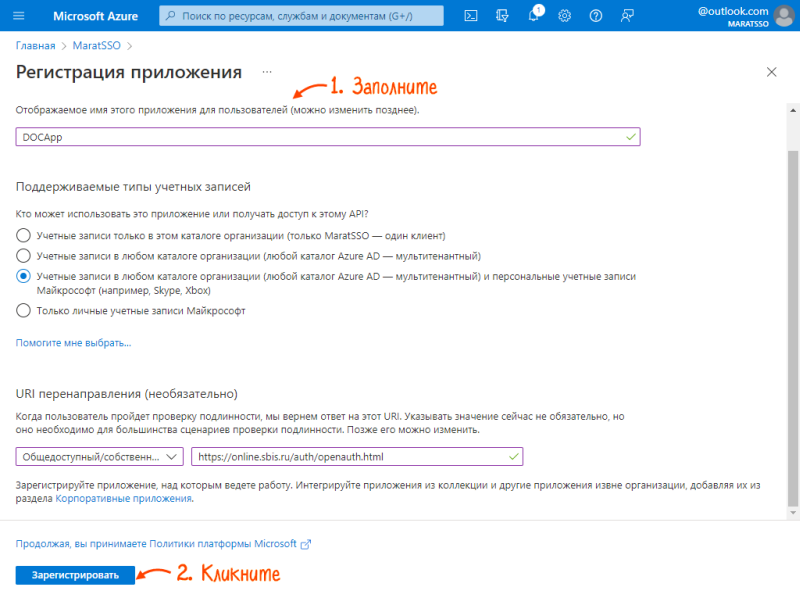

- Настройте первоначальные данные приложения. Кликните «Зарегистрировать».

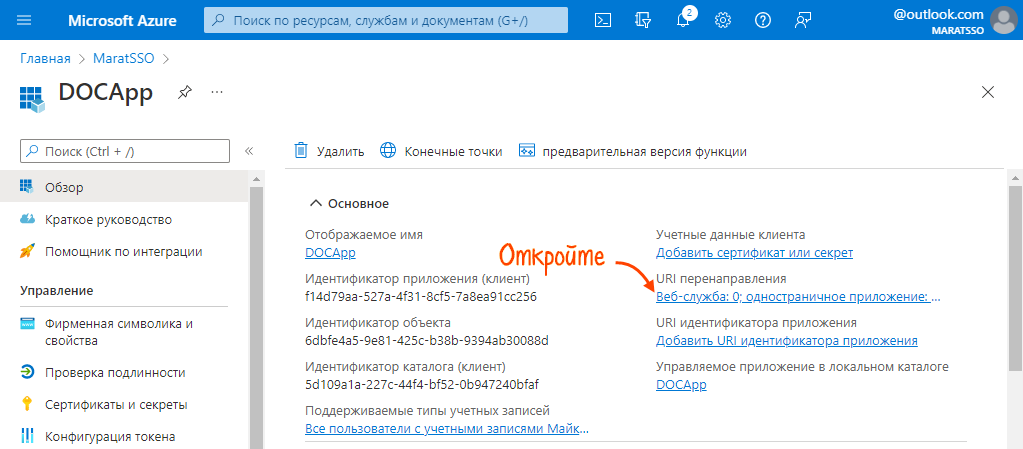

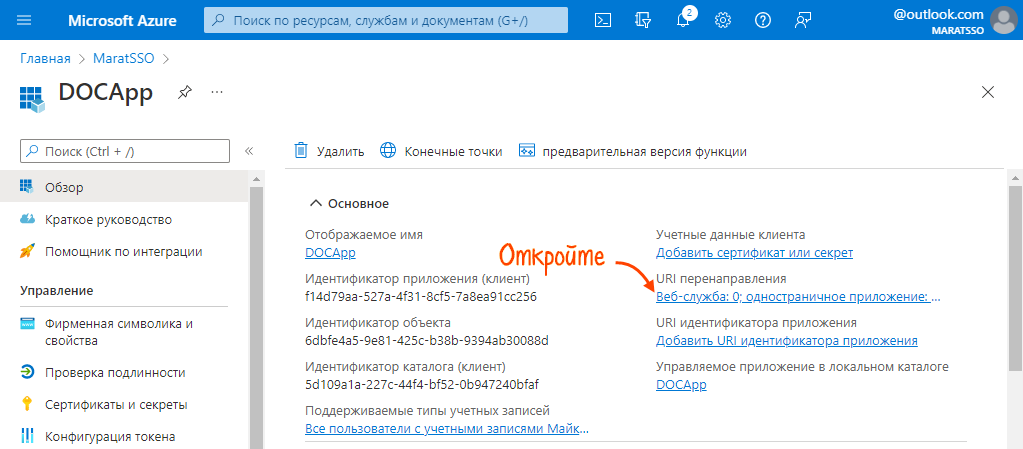

- Откройте раздел «URI перенаправления».

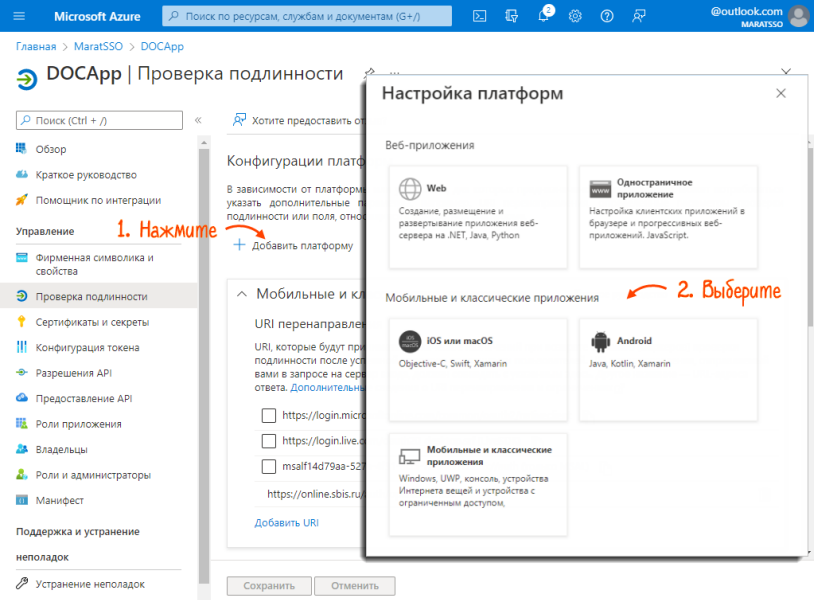

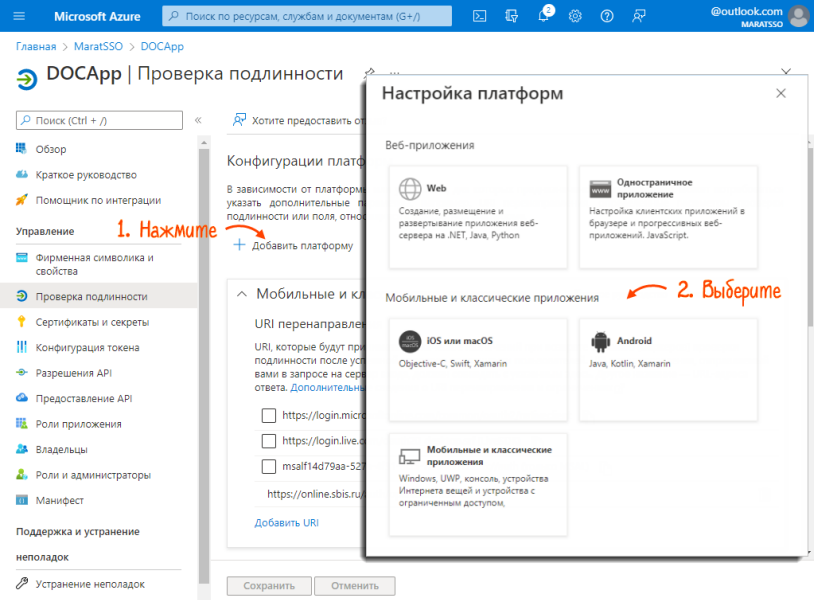

- Нажмите «+ Добавить платформу» и выберите тип платформы.

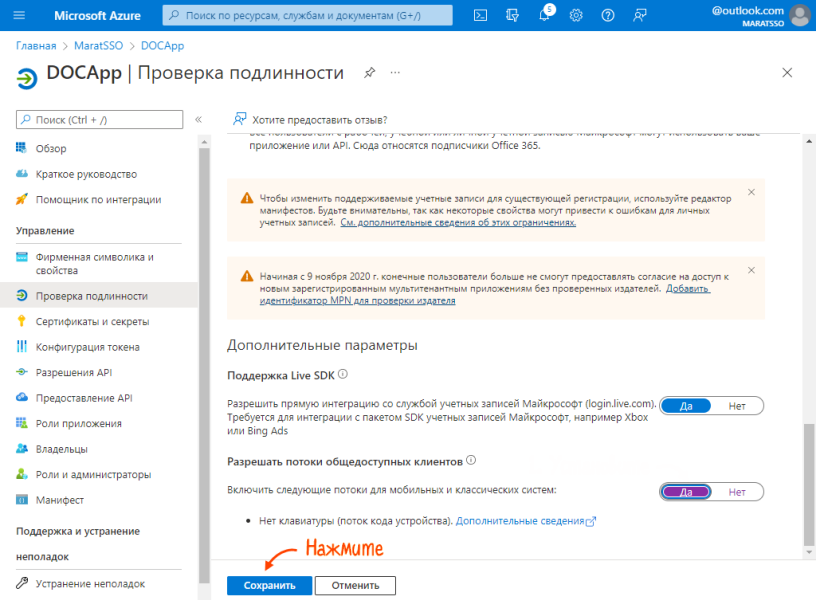

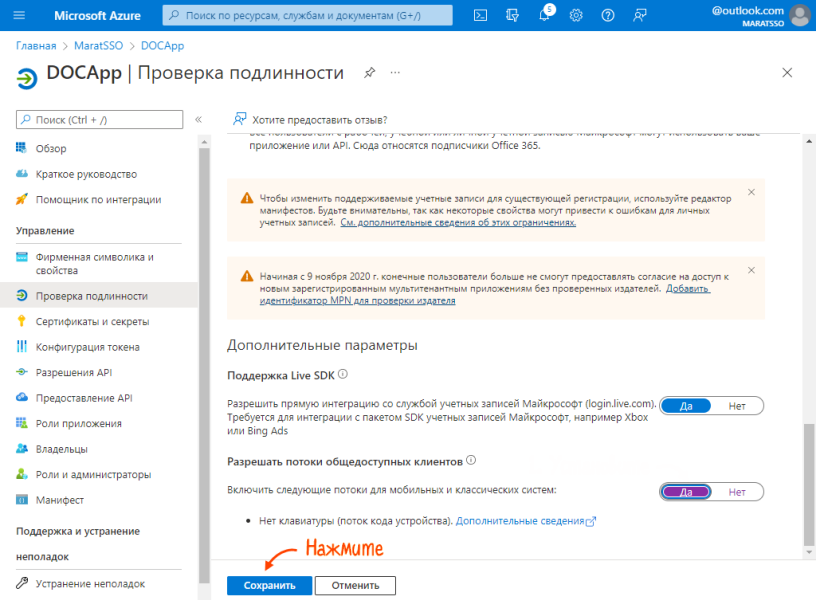

- Настройте приложения.

- Сохраните настройки.

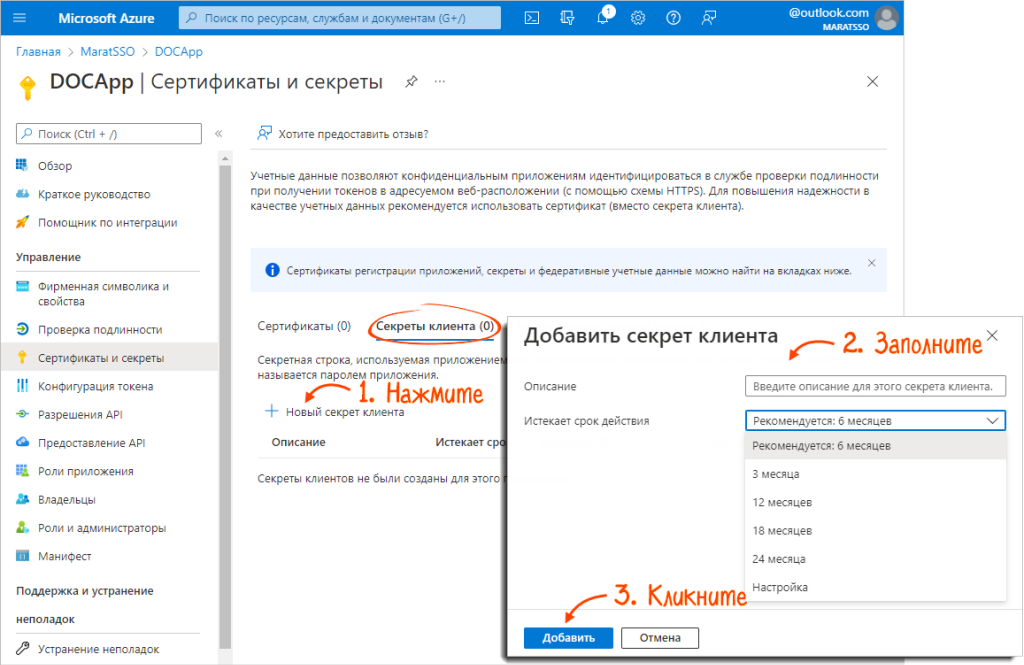

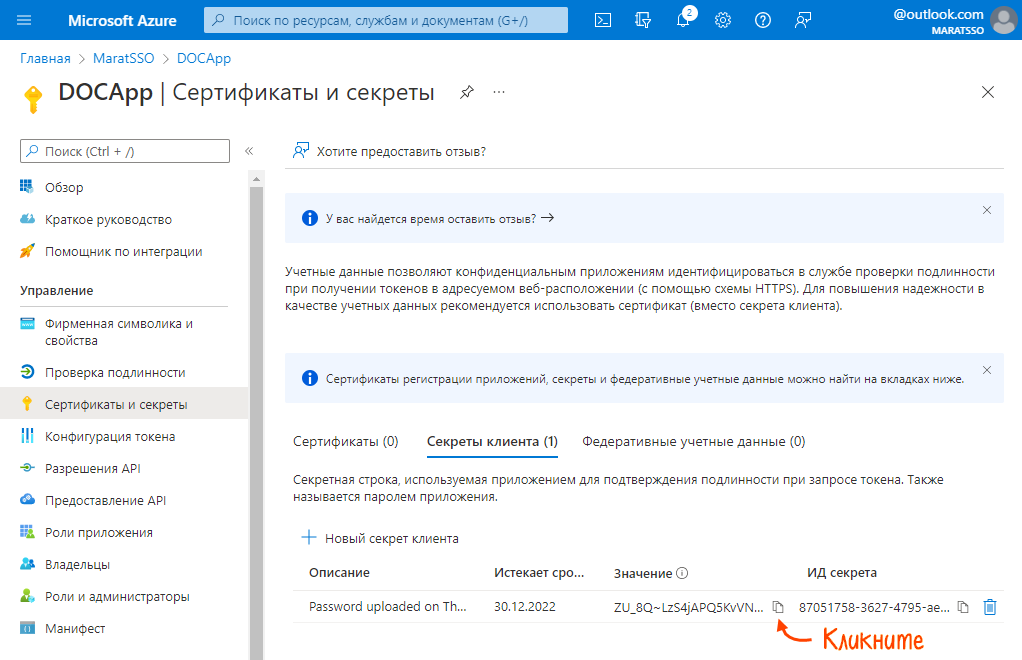

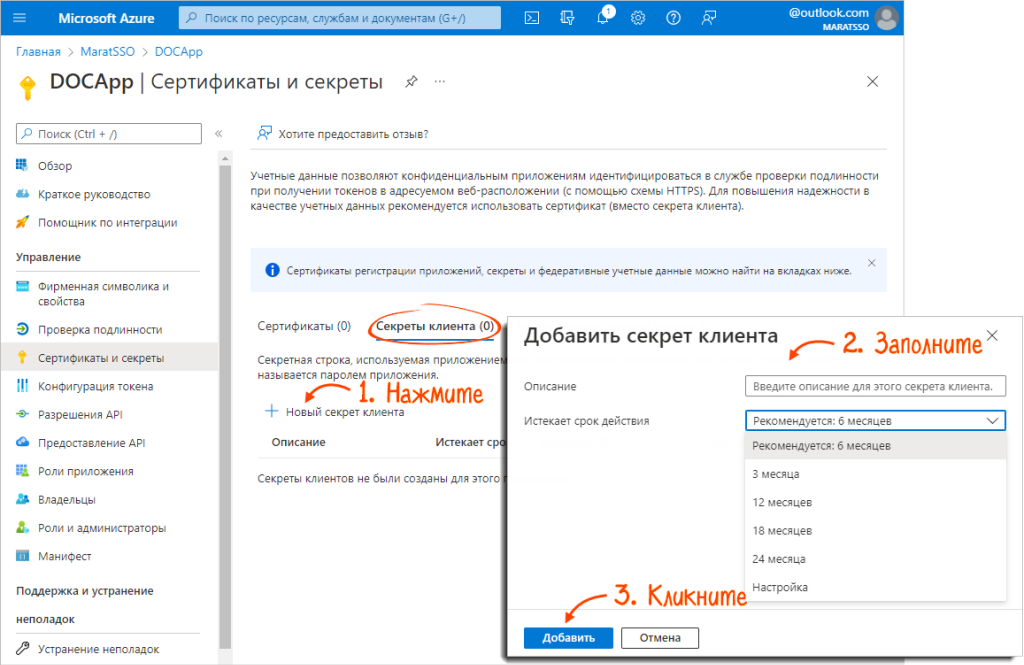

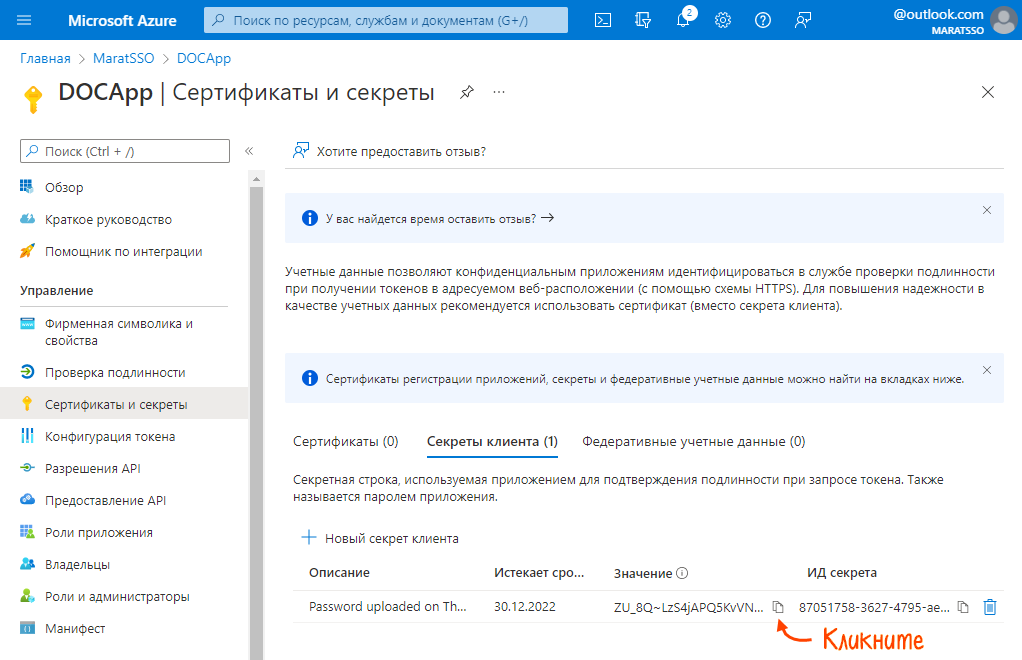

- Откройте страницу «Сертификаты и секреты». «Секрет клиента» — это cекретный ключ. На вкладке «Секреты клиента» нажмите «+ Новый секрет клиента». Заполните поля и кликните «Добавить».

Облачная служба настроена.

Подготовить данные для настройки интеграции в СБИС

Сохраните информацию в любом текстовом редакторе.

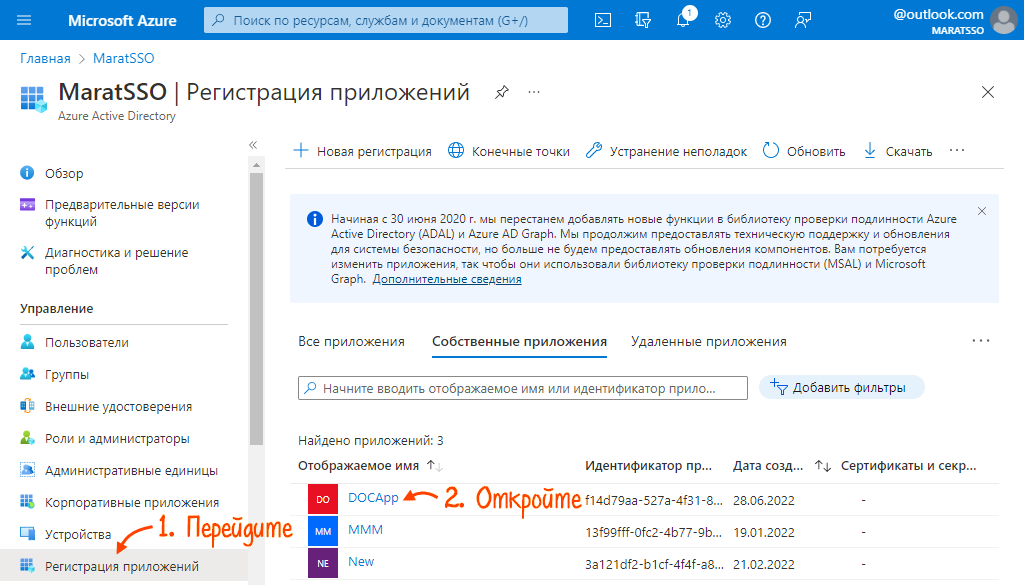

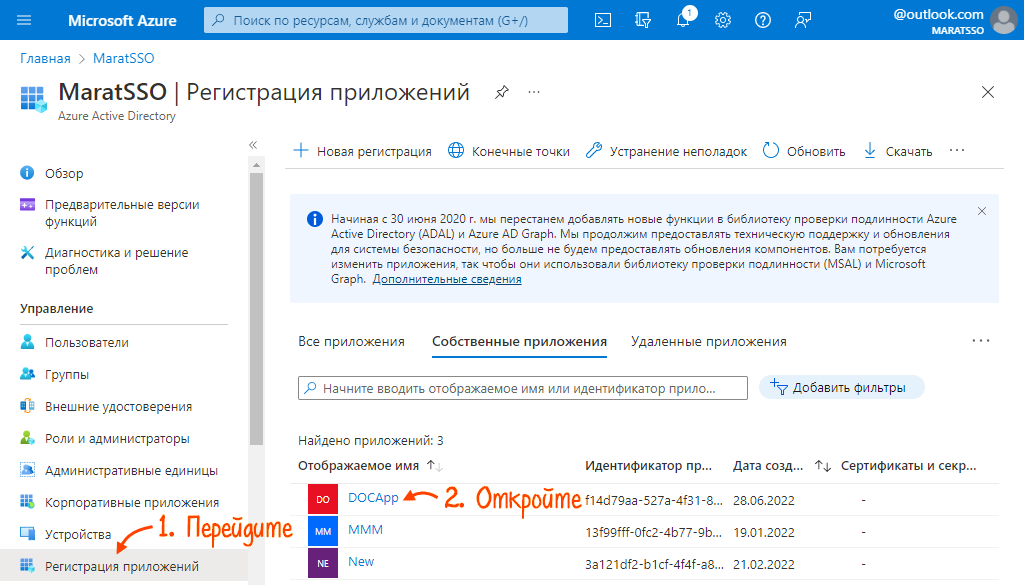

- Перейдите на страницу «Регистрация приложений» и откройте карточку приложения.

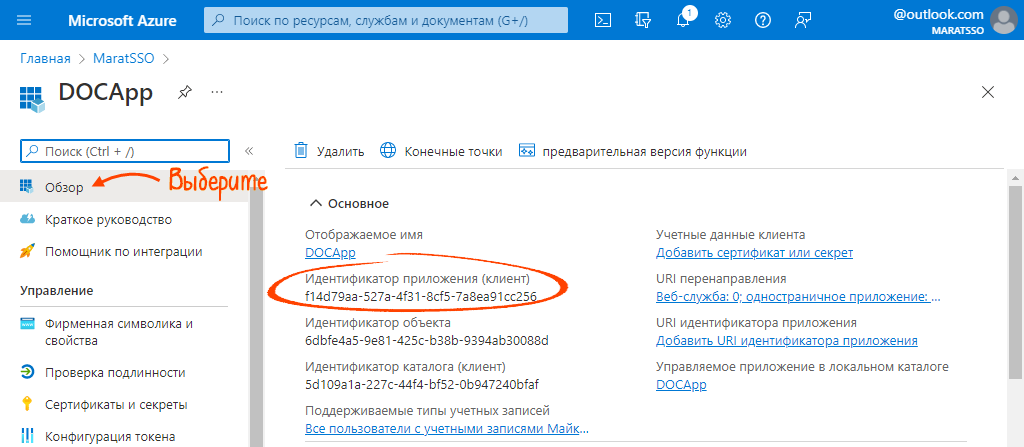

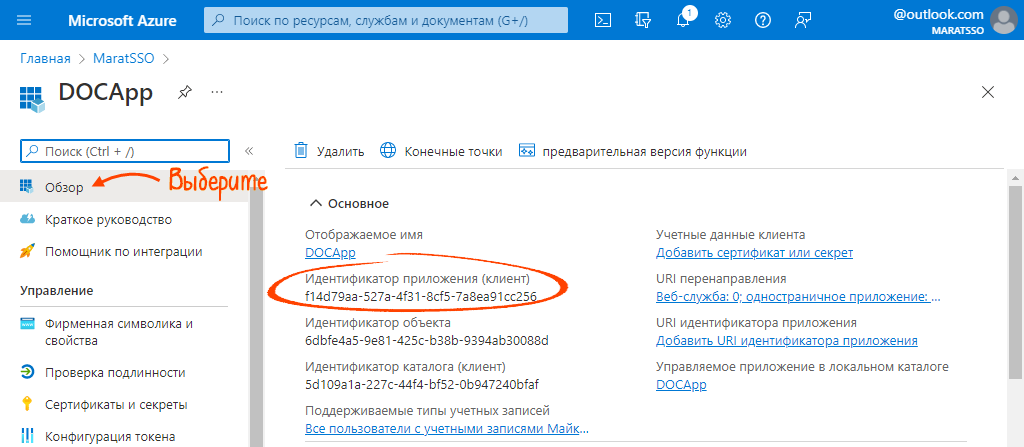

- Выберите «Обзор». Скопируйте «Идентификатор приложения (клиент)» — это ID приложения в СБИС.

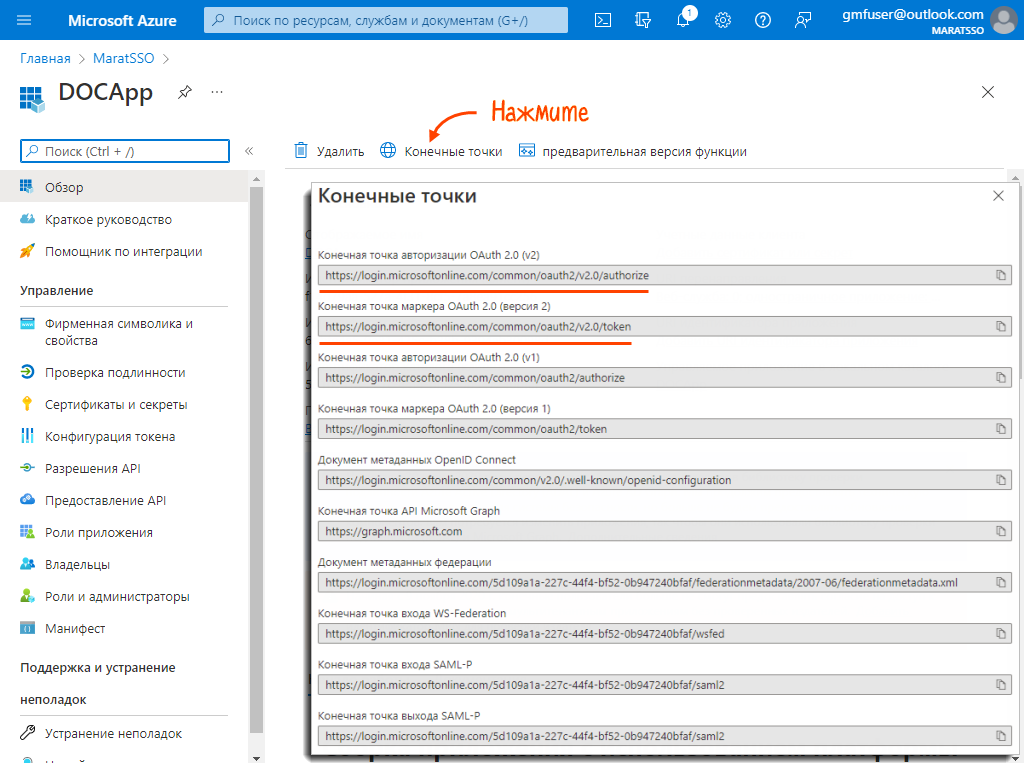

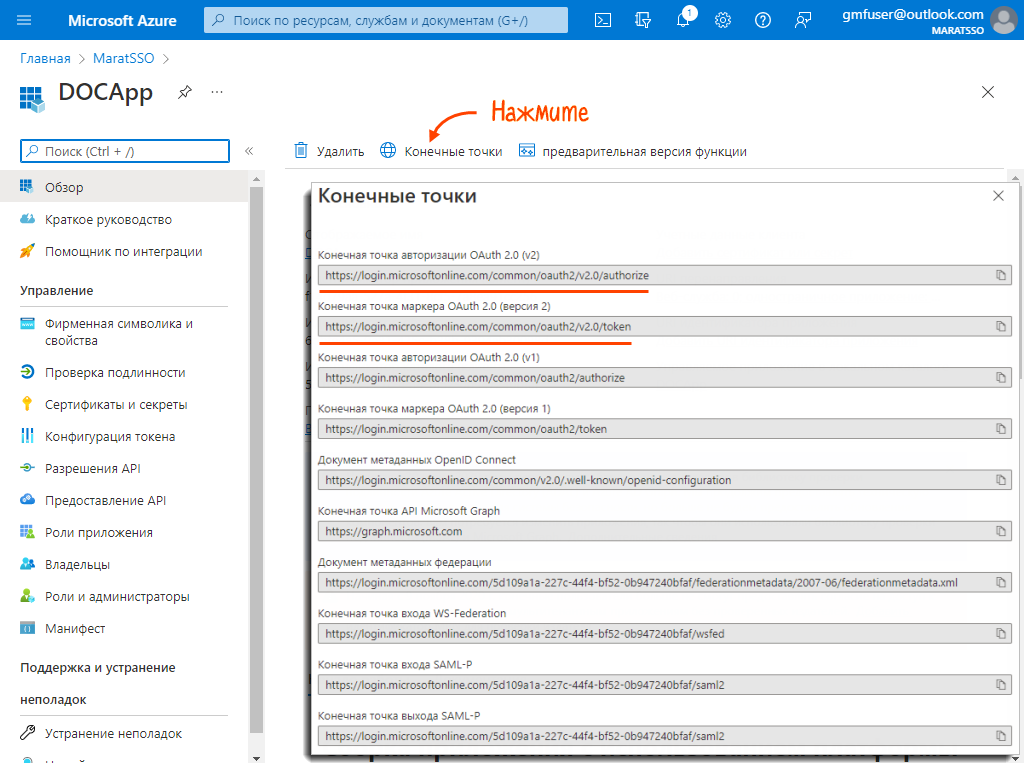

- Нажмите «Конечные точки». Значение поля «Конечная точка авторизации OAuth2 2.0 (v2)» — адрес авторизации, «Конечная точка маркера OAuth2 2.0 (версия 2)» — адрес получения токена доступа.

- В разделе «Сертификаты и секреты» перейдите на вкладку «Секреты клиента». В колонке «Значение» кликните

, чтобы скопировать секрет.

, чтобы скопировать секрет.

- Укажите «https://graph.microsoft.com/v1.0/me» в поле «Адрес запросов API» в СБИС.

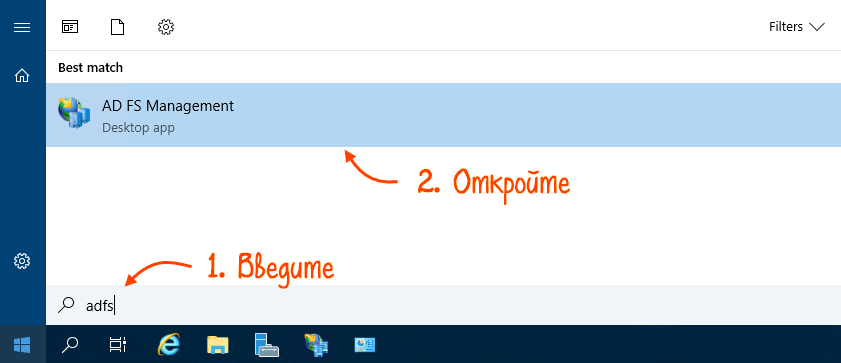

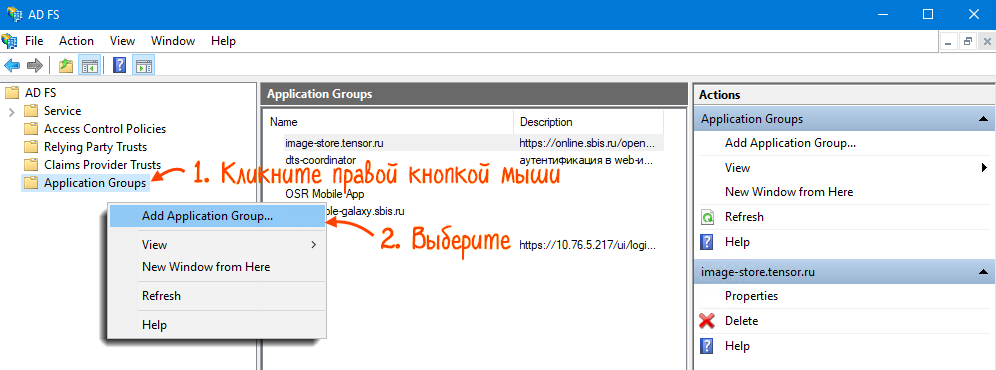

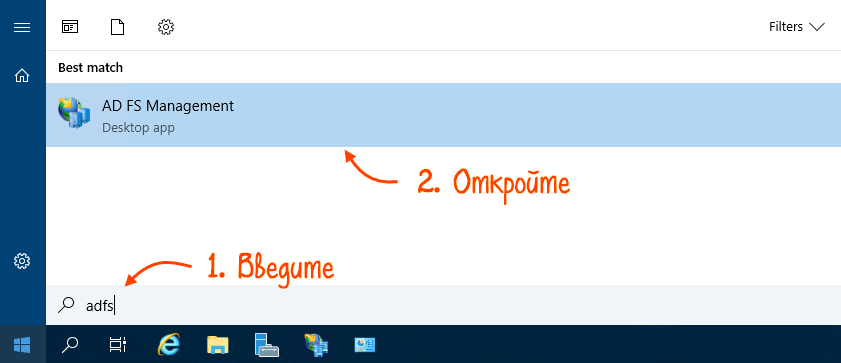

- На сервере с помощью поиска Windows найдите приложение «ADFS Management» и откройте его.

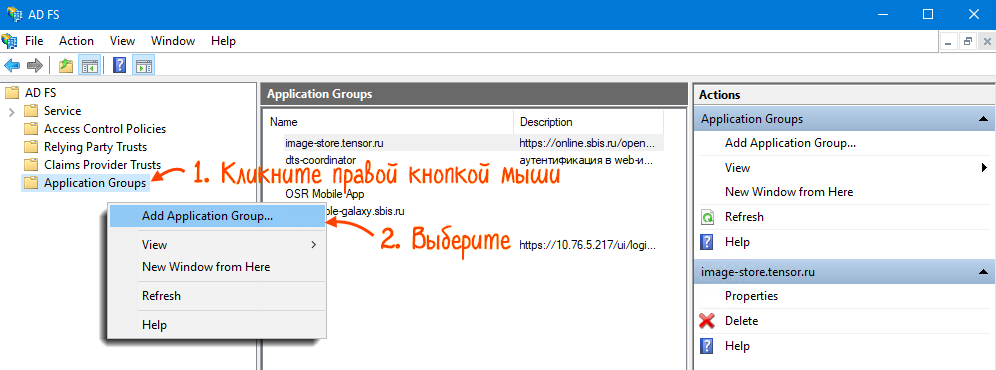

- Кликните «Application Groups» правой кнопкой мыши и выберите «Add Application Group».

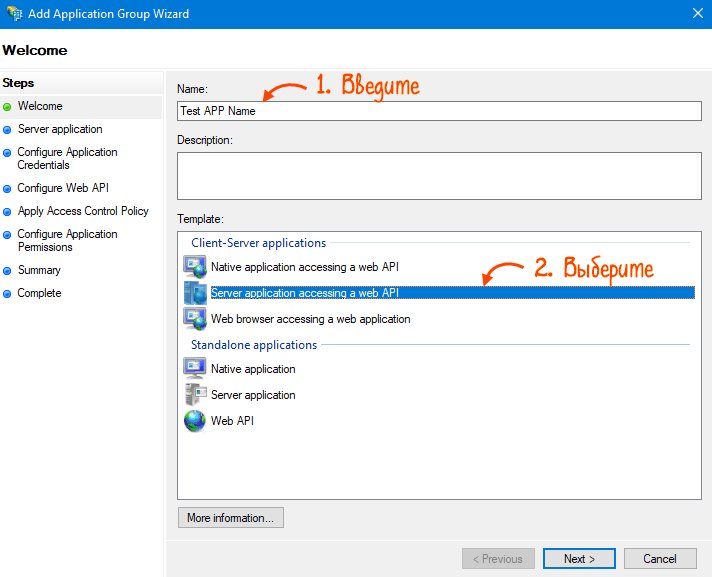

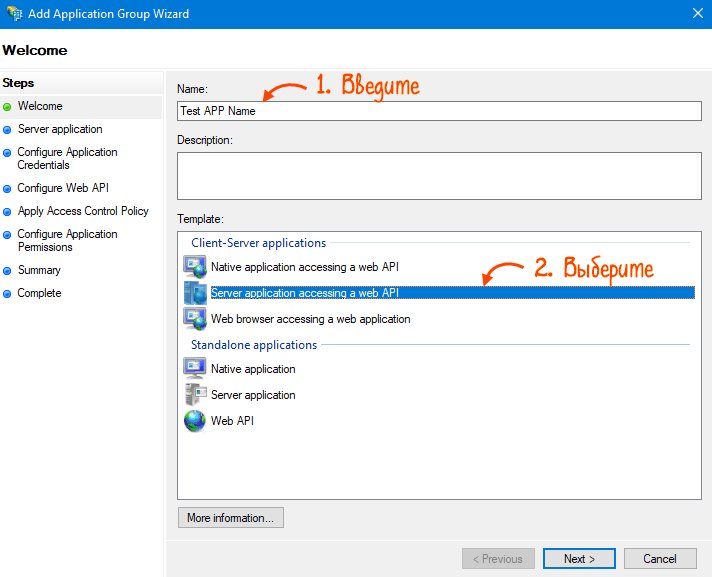

- Введите имя приложения, выберите «Server application accessing a web API» и пройдите все шаги настройки.

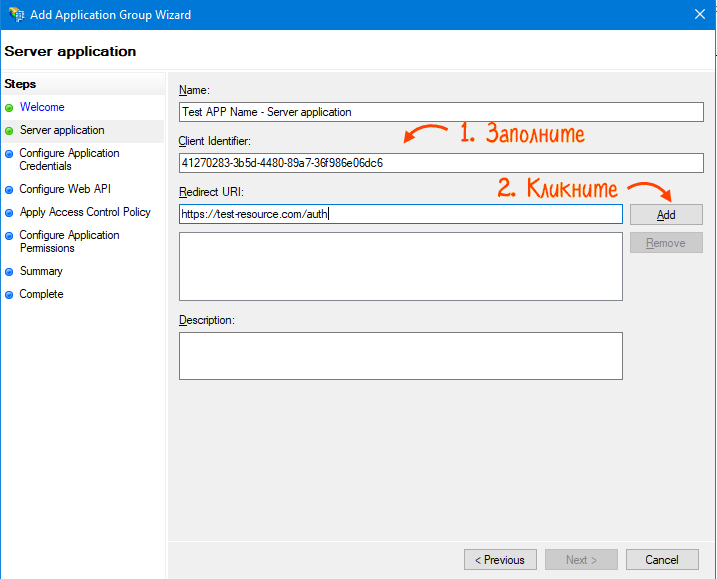

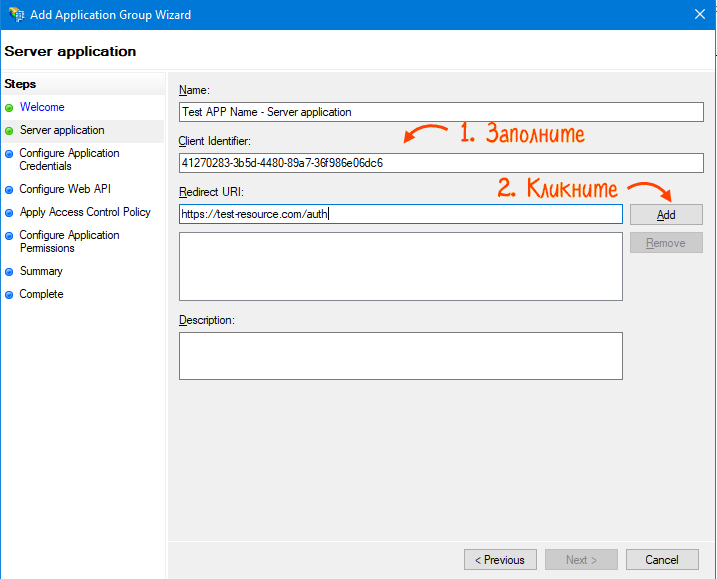

- Поле «Client Identifier» оставьте без изменений, а в поле «Redirect URL» введите «https://online.sbis.ru/auth/openauth.html» и нажмите «Add».

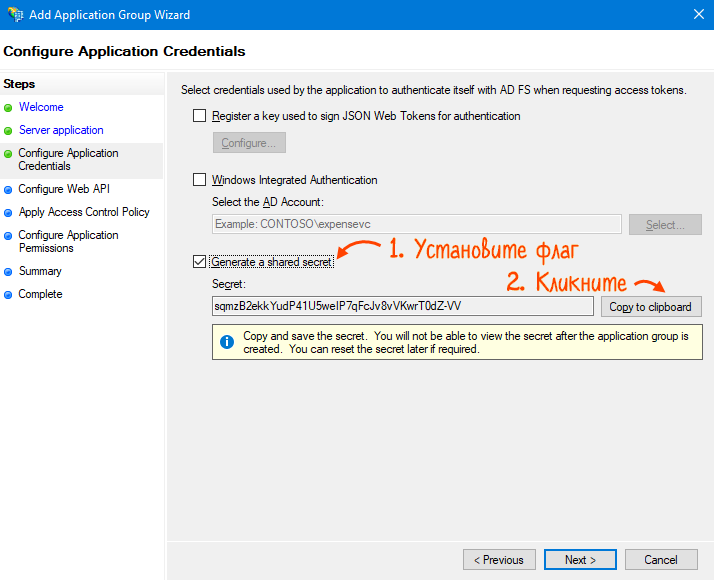

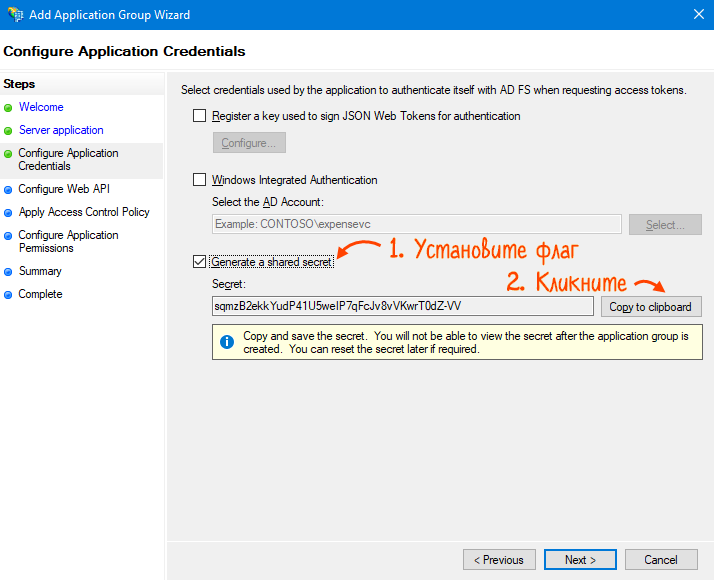

- Отметьте «Generate a shared secret». Кликните «Copy to clipboard», чтобы скопировать секретный ключ, и сообщите его менеджеру.

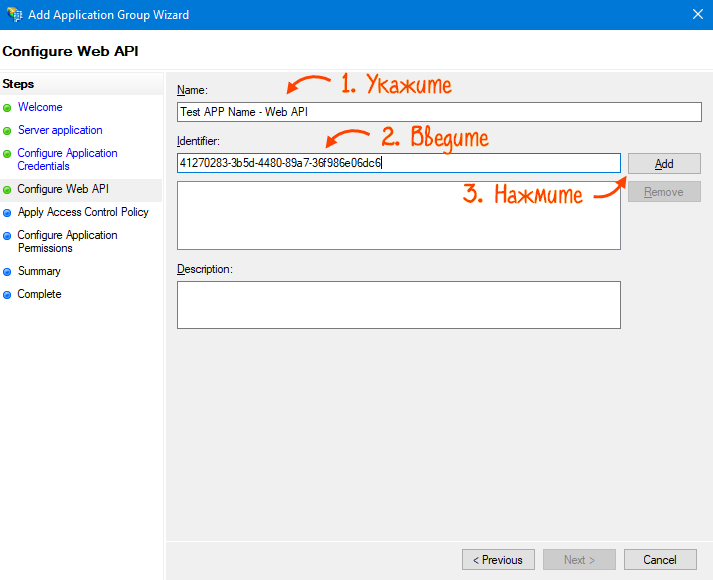

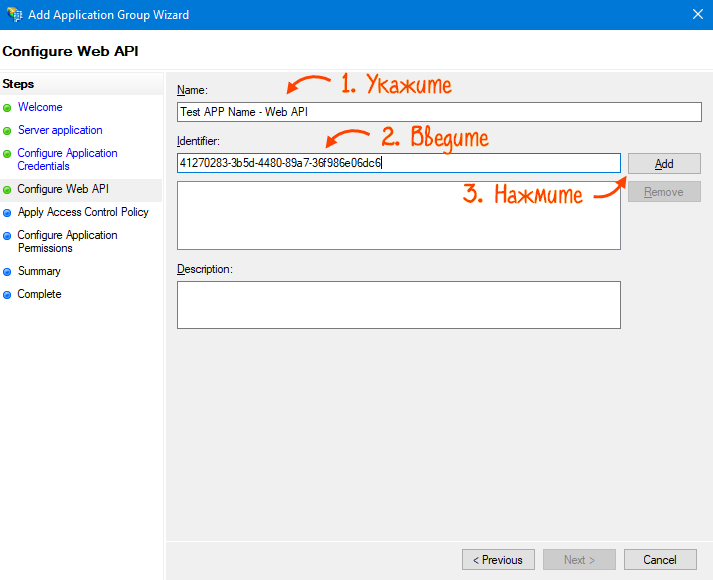

- Укажите имя. В поле «Identifier» введите «Client Identifier» и нажмите «Add».

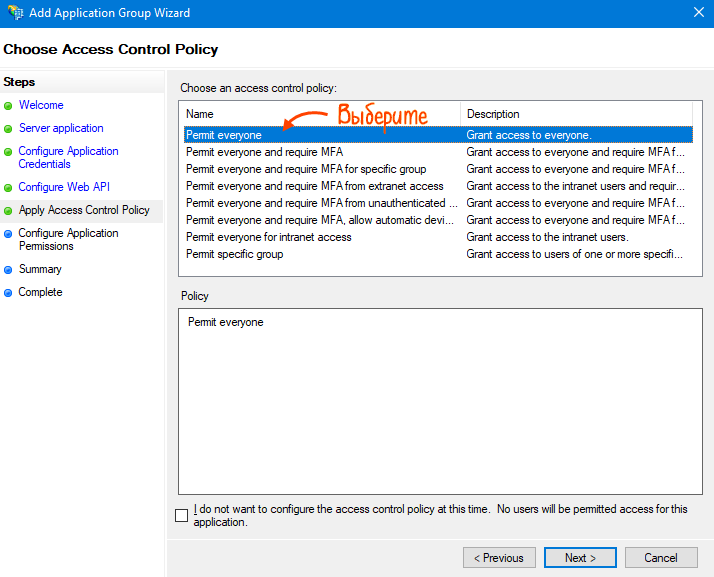

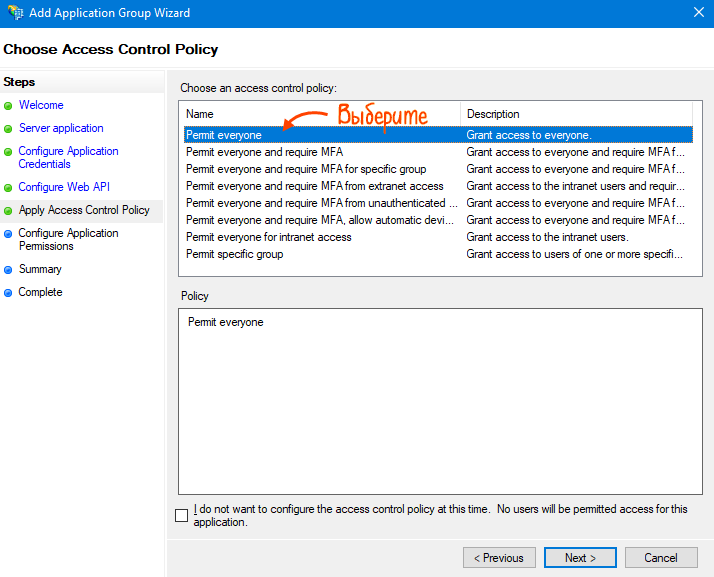

- Выберите «Permit everyone».

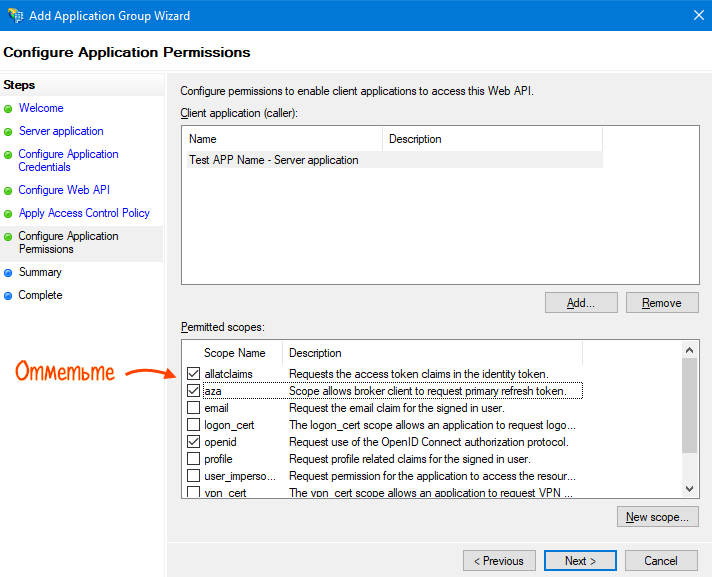

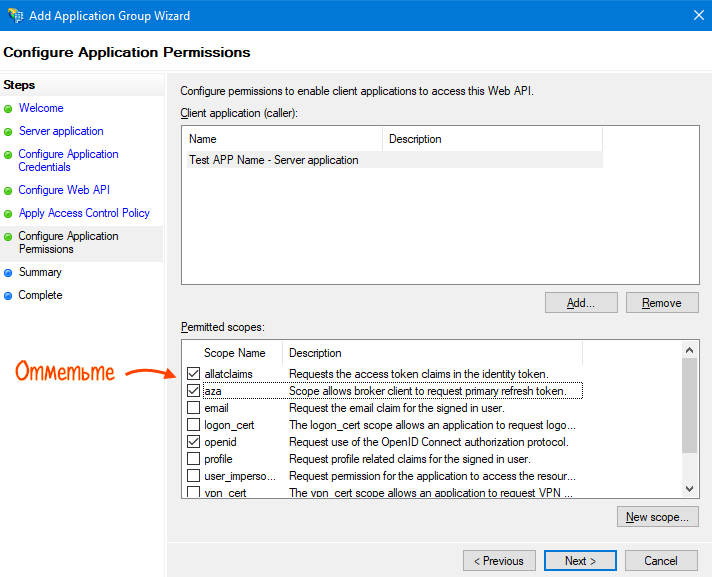

- В разделе «Permitted scopes» отметьте «allatclaims», «aza», «openid». Кликните «Next», а затем «Close».

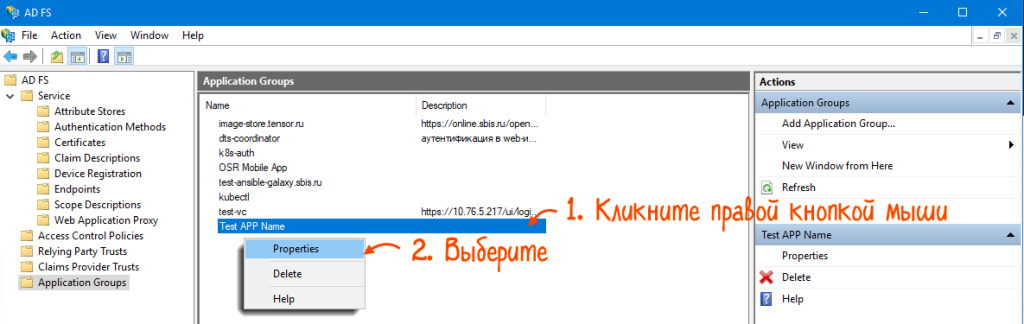

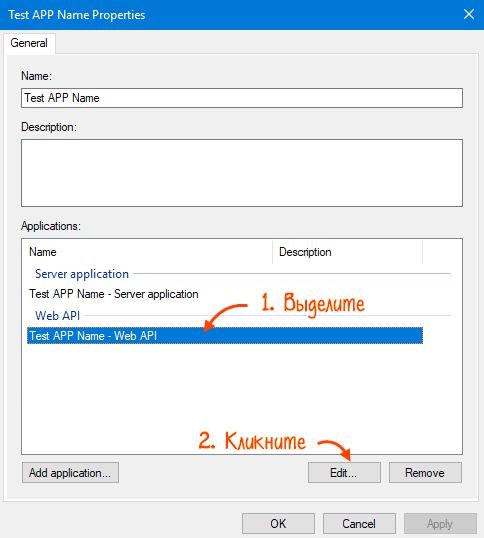

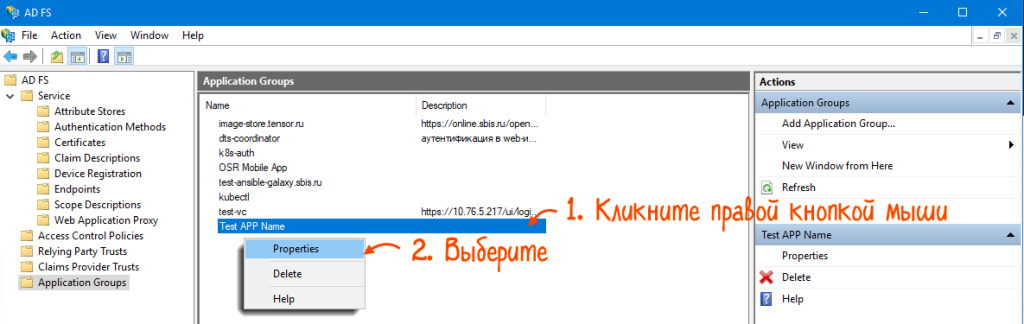

- В приложении «ADFS Management» кликните добавленное приложение правой кнопкой мыши и выберите «Properties».

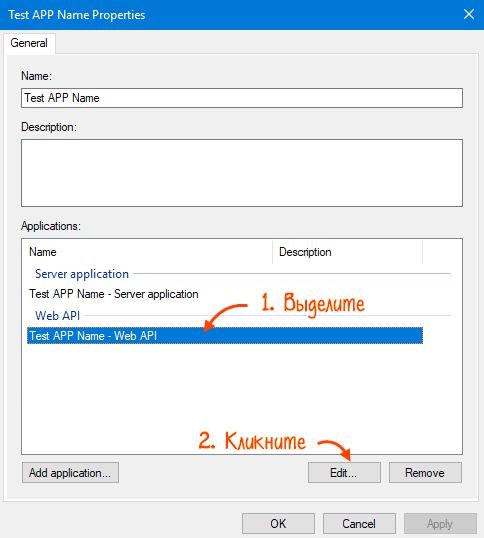

- Выделите строку с названием приложения в разделе «Web API» и кликните «Edit».

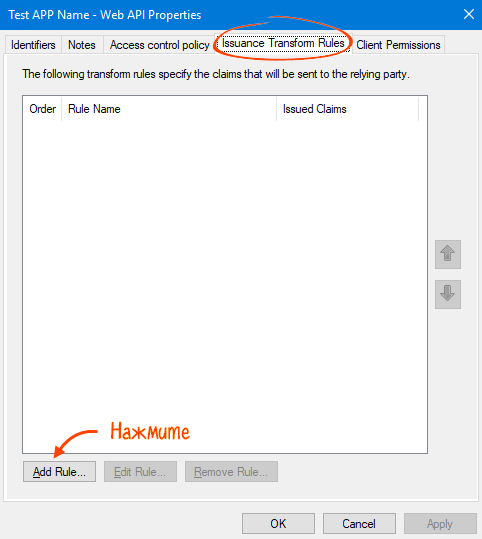

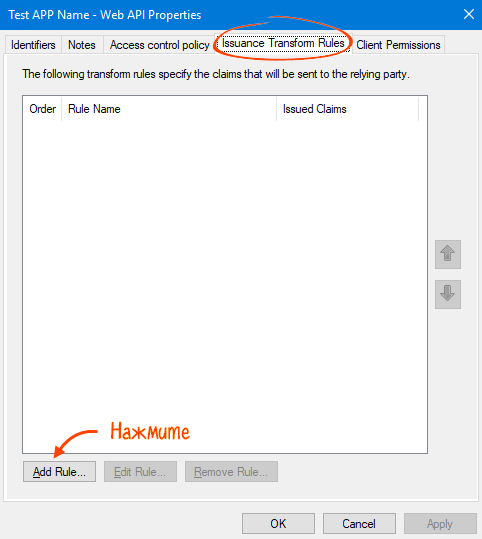

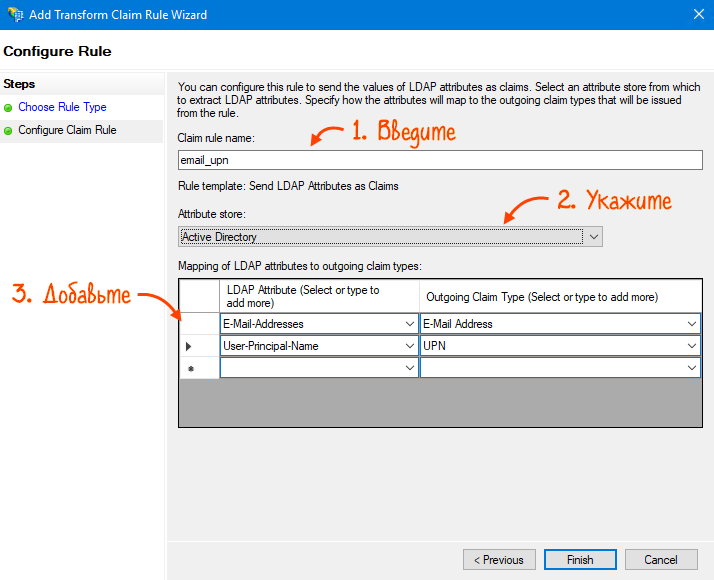

- На вкладке «Issuance Transform Rules» нажмите «Add Rule».

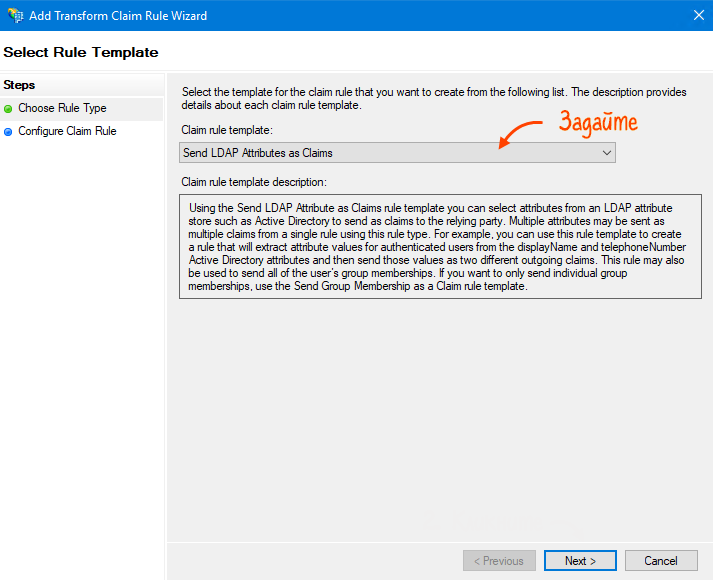

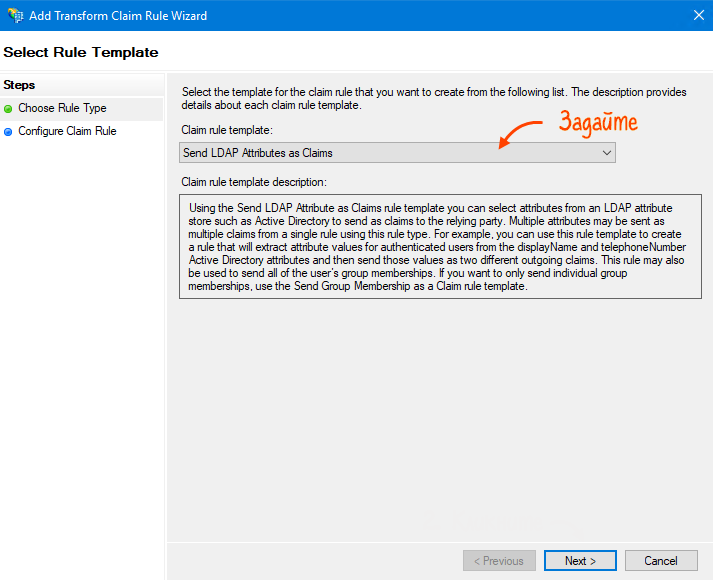

- В разделе «Claim rule template» задайте «Send LDAP Attributes as Claims».

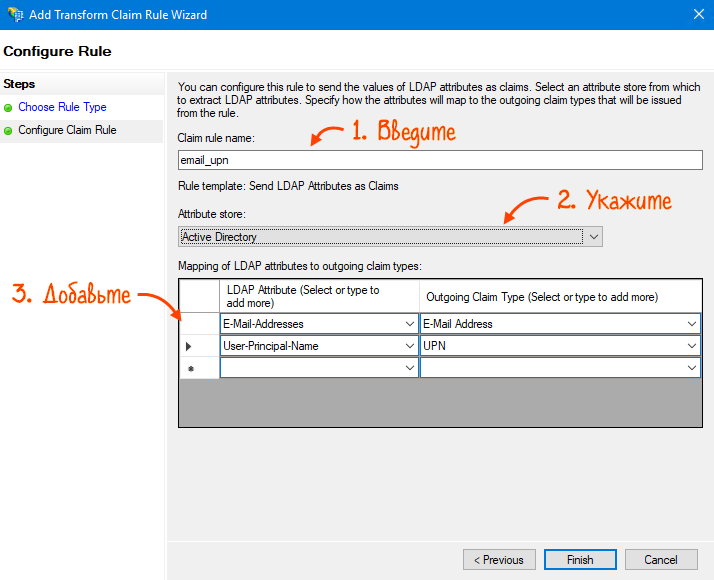

- Введите имя, в разделе «Attribute store» укажите «Active Directory». В таблице добавьте «E-mail» и «User Principal Name». Нажмите «Finish».

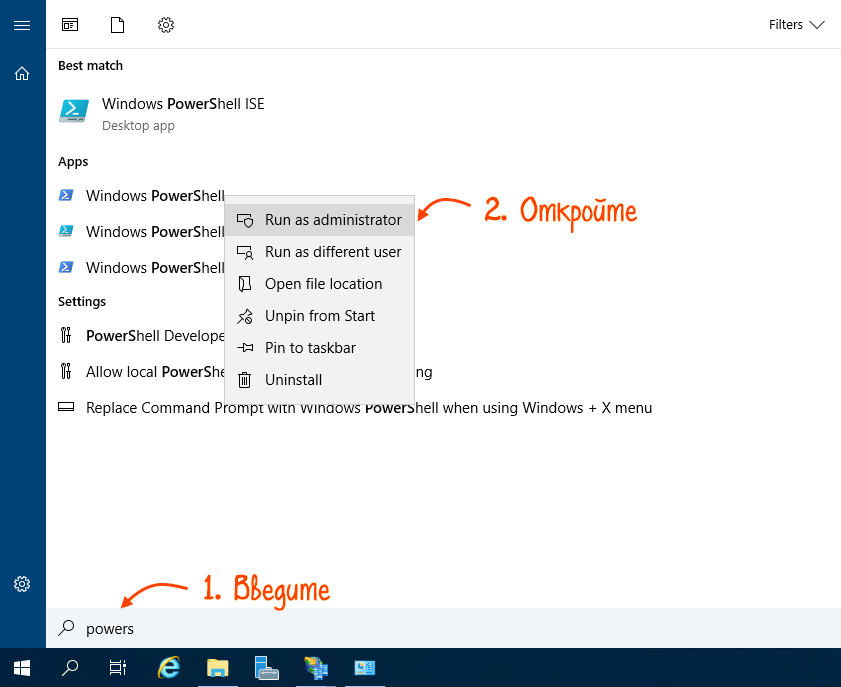

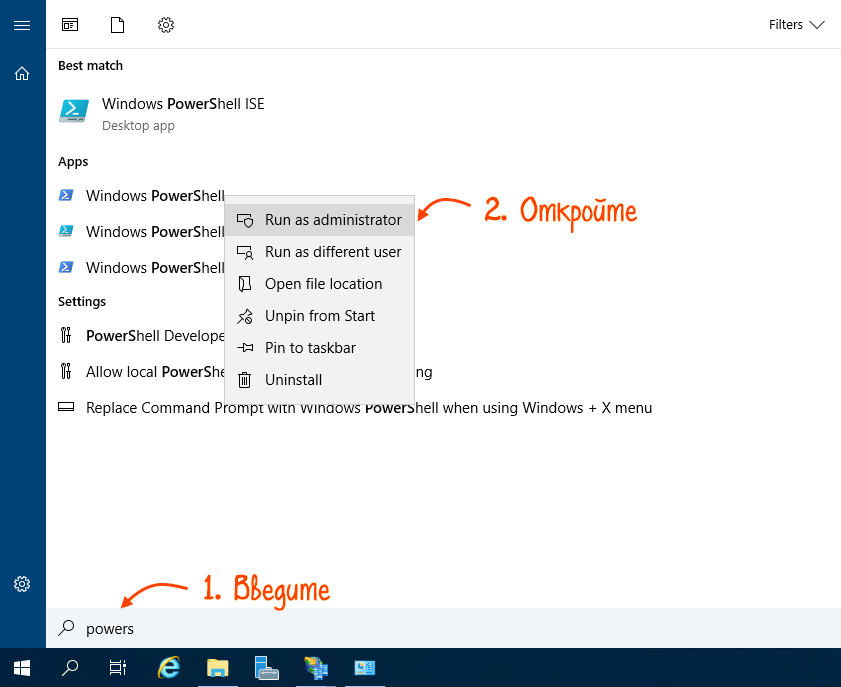

- С помощью поиска Windows найдите приложение «Windows Powershell» и запустите его с правами администратора.

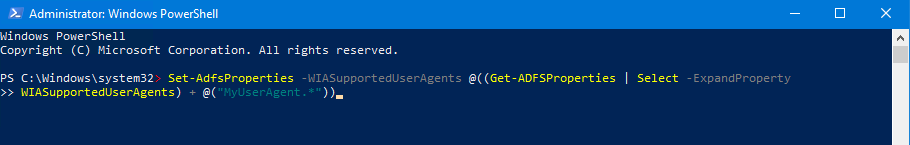

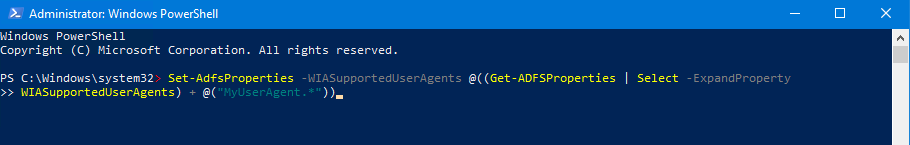

- Вставьте команду «Set-AdfsProperties -WIASupportedUserAgents @((Get-ADFSProperties | Select -ExpandProperty WIASupportedUserAgents) + @("SbisCommunicatorMobile.*"))». Кликните <Enter>.

Служба настроена.

Подготовить данные для настройки интеграции в СБИС

Откройте любой текстовый редактор и сохраните информацию:

- «Client Identifier» — ID приложения;

- «Secret» — cекретный ключ. Используйте, если указывали при настройке службы;

- «https://[адрес вашего ADFS]/adfs/oauth2/authorize» — адрес авторизации;

- «https://[адрес вашего ADFS]/adfs/oauth2/token» — адрес получения токена доступа;

- «https://[адрес вашего ADFS]/adfs/userinfo» — адрес запросов API.

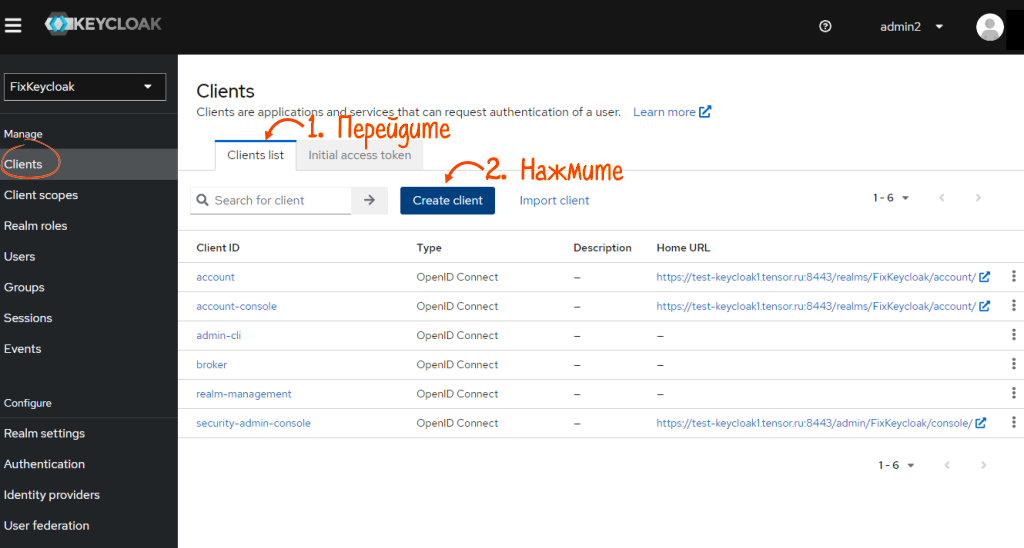

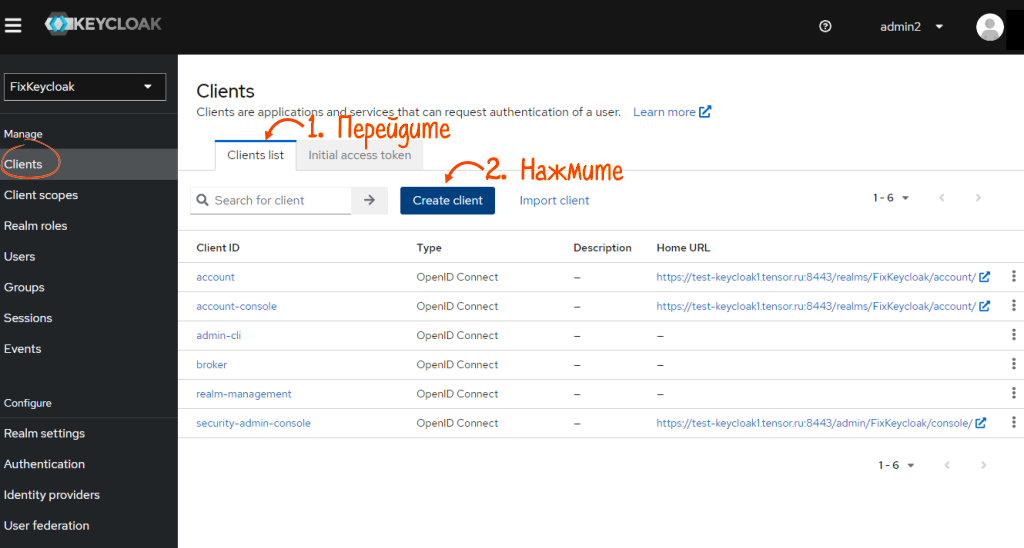

- В разделе «Clients» перейдите на вкладку «Clients list» и кликните «Create client».

- Заполните данные:

- «Client type» — «OpenID Connect»;

- «Client ID» — идентификатор клиента, например «my-client»;

- «Name» — название приложения, например «My Client»;

- переключатель «Always display in console» поставьте в положение «On».

- Нажмите «Next».

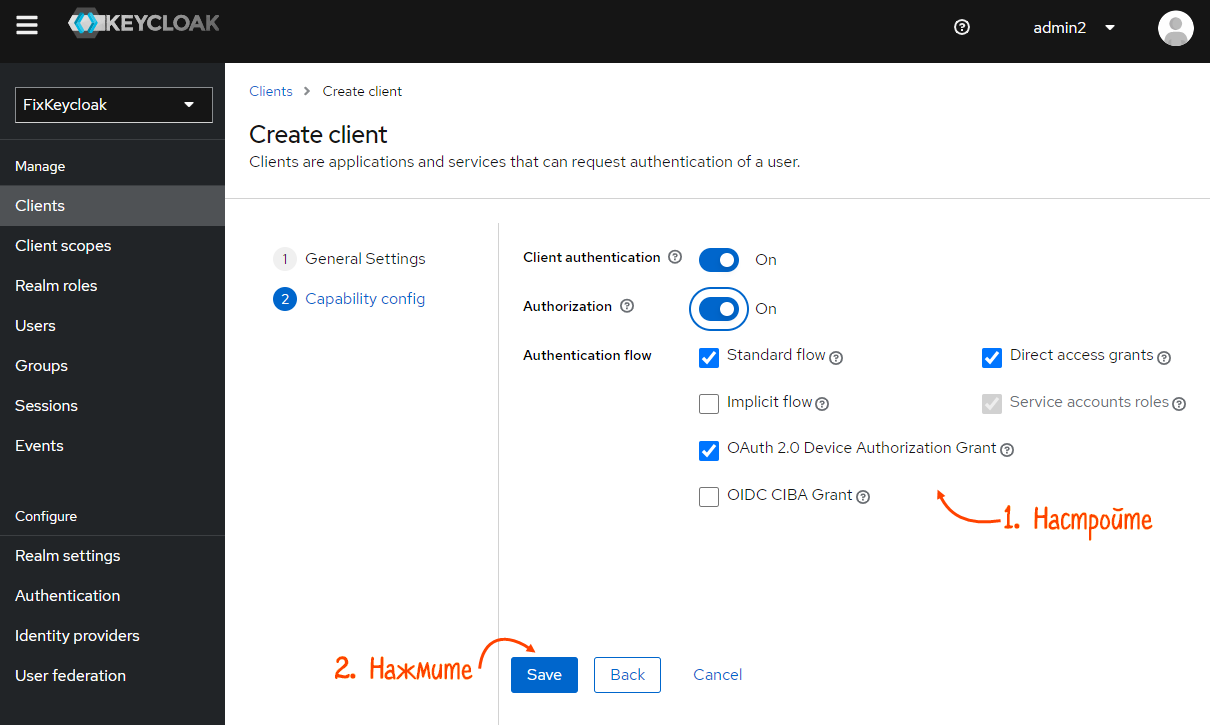

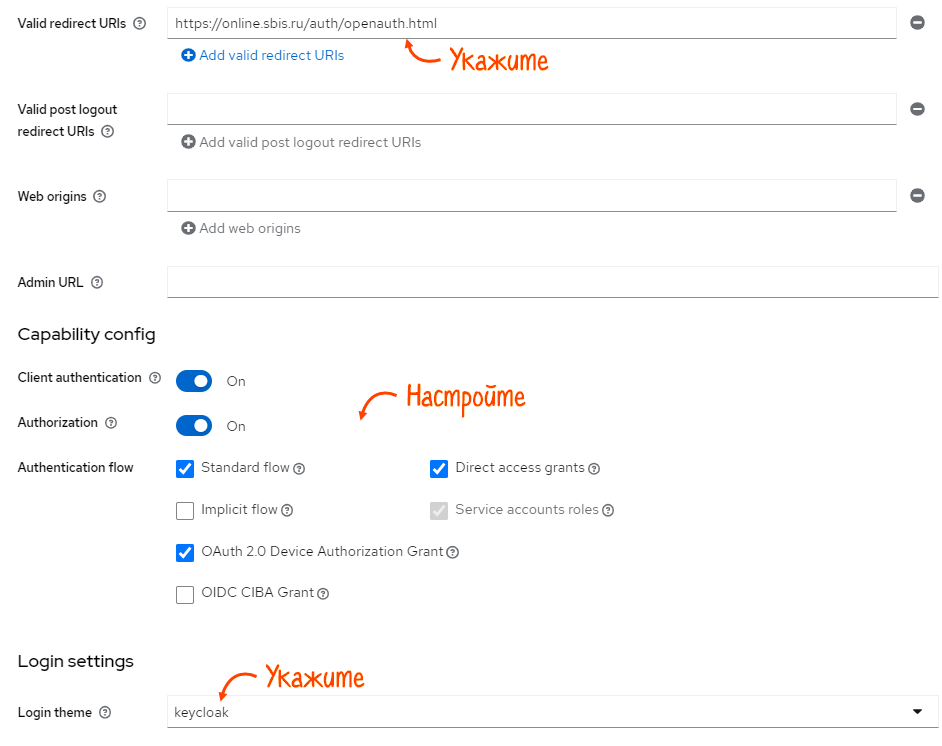

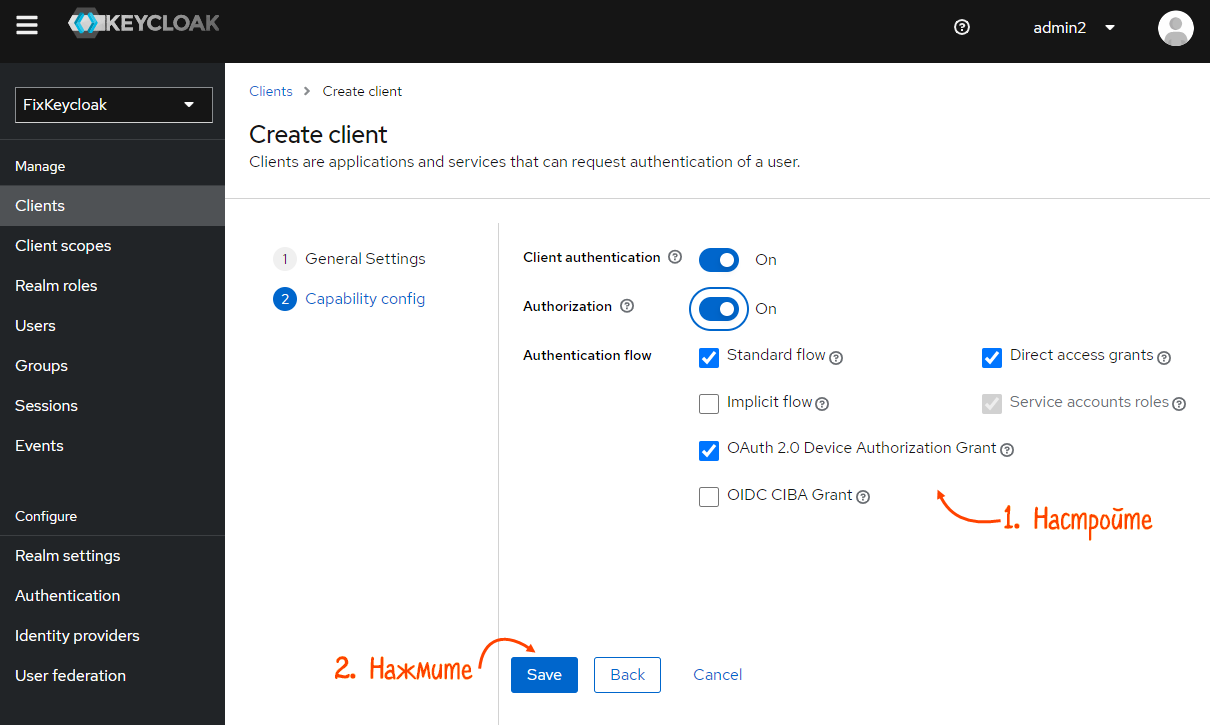

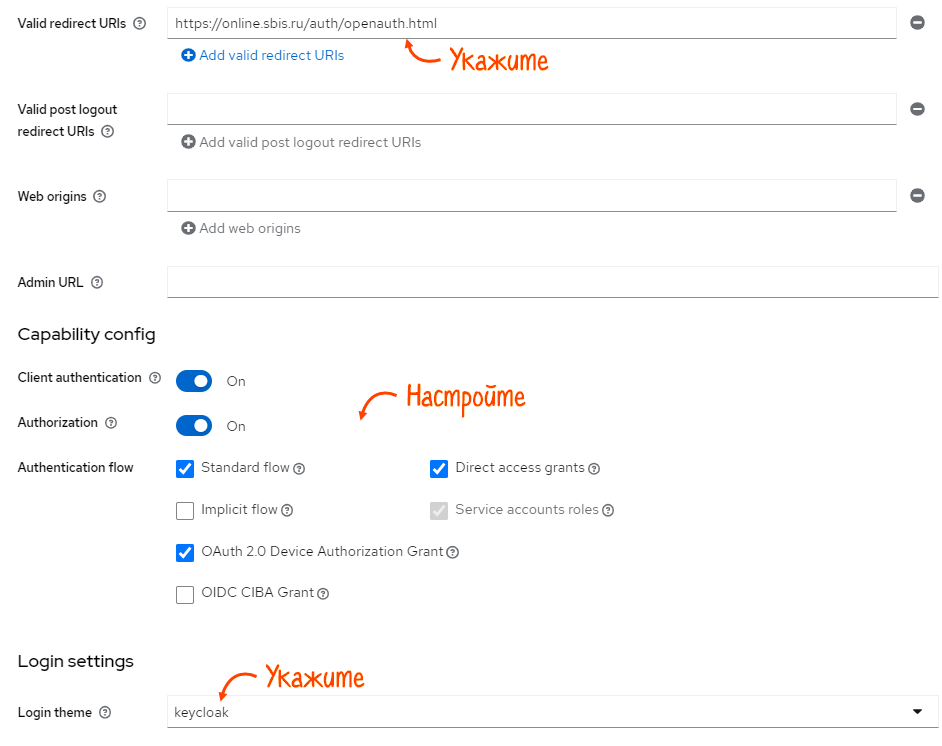

- Настройте:

- «Valid redirect URIs» — «https://online.sbis.ru/auth/openauth.html»;

- переключатели «Client authentication» и «Authorization» поставьте в положение «On»;

- отметьте флагом «Standard flow», «Direct access grants», «OAuth 2.0 Device Authorization Grant»;

- «Login theme» — «keycloak».

- Нажмите «Save».

Нашли неточность? Выделите текст с ошибкой и нажмите ctrl + enter.